مسدود کردن ایمیلهایی با فایلهای خطرناک در cPanel

گاهی اوقات نیاز است که پیوستهای متفاوت ایمیلهایی که به cPanel ما ارسال میشوند را محدود نمایید پسوندهایی که میتوانند برای ما مشکلات امنیتی به همراه داشته باشند و بیشتر ایمیل سرویسها نیز مانند جیمیل جلوی آنها ر ا میگیرند. فایلهایی با پسوند exe, reg, scr. تنظیماتی برای جلوگیری از دریافت این فایلها در WHM شما در بخش Exim Configuration Manager وجود دارد.

زمانی که سرور شما ایمیل حاوی این فایلها دریافت کنید یک پیام خطا مانند پیام زیر برای ارسال کنند ارسال خواهد نمود و بلوکه شدن پیام را اطلاع خواهد داد.

This message was created automatically by mail delivery software.

A message that you sent could not be delivered to one or more of its recipients. This is a permanent error. The following address(es) failed:

[email protected]This message has been rejected because it has

a potentially executable attachment “sss.exe”

This form of attachment has been used by

recent viruses or other malware.

If you meant to send this file then please

package it up as a zip file and resend it.EXIM error message

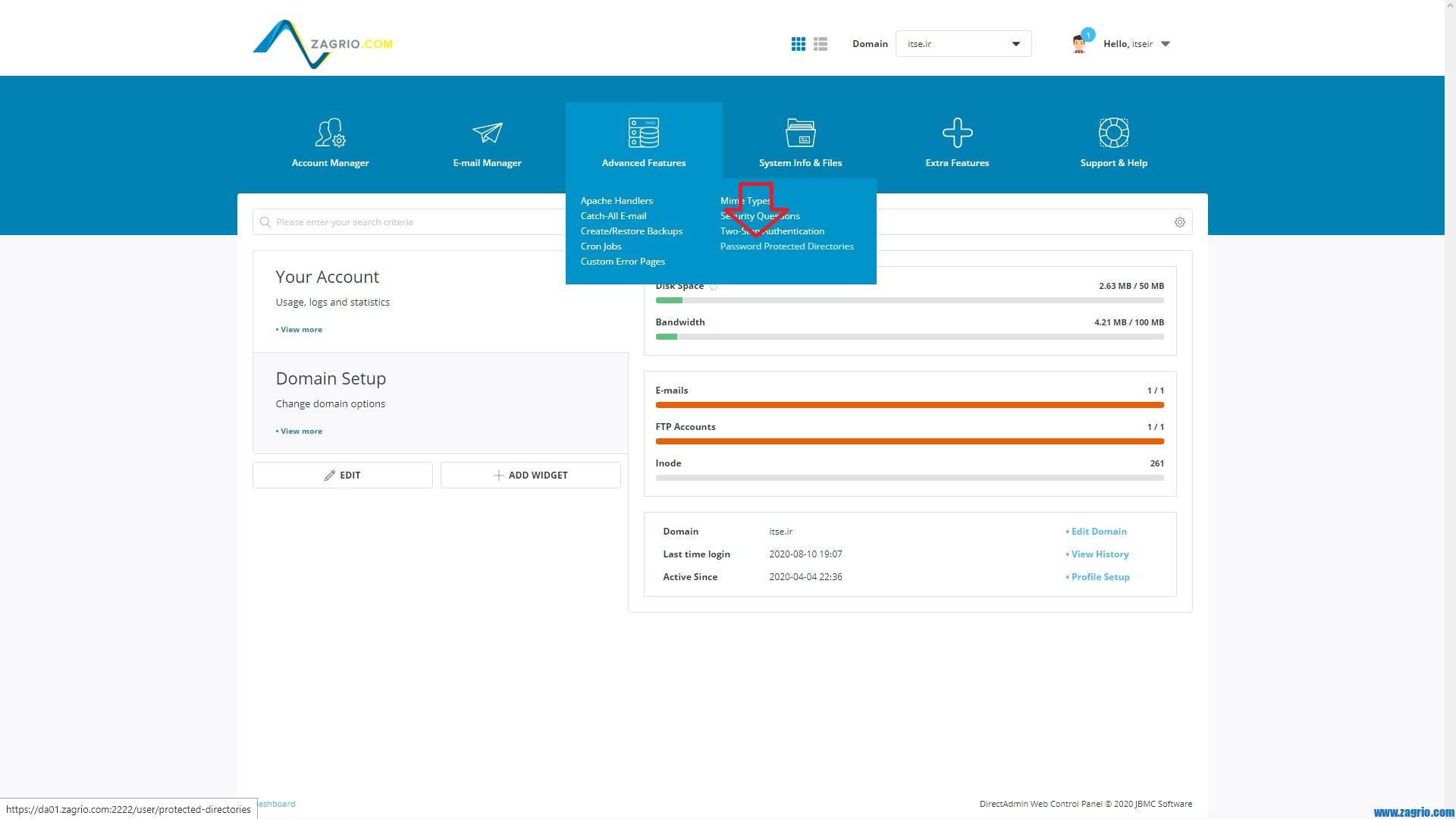

برای فعال نمودن این قابلیت به صورت زیر باید عمل نمایید:

قدم اول: وارد اکانت root خود در WHM شوید.

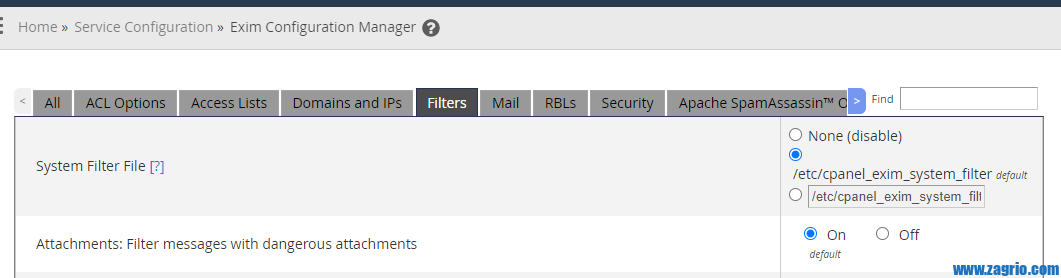

قدم دوم: به منوی Service Configuration بروید و سپس صفحه Exim Configuration Manager را باز نمایید.

قدم سوم: در بخش Basic Editor به دنبال تب Filters بگردید.

قدم چهارم: گزینه Attachments: Filter messages with dangerous attachments را مانند تصویر زیر فعال نمایید.