12 مزیت برون سپاری مدیریت سرور

مدیریت سرور، چرا و چگونه؟

در این مطلب قصد داریم به شما کمک کنیم که تصمیم بگیرید که آیا تامین خدمات مدیریت سرور توسط یک مجموعه تخصصی تاثیر و مزایایی برای کسب و کار شما خواهد داشت یا خیر

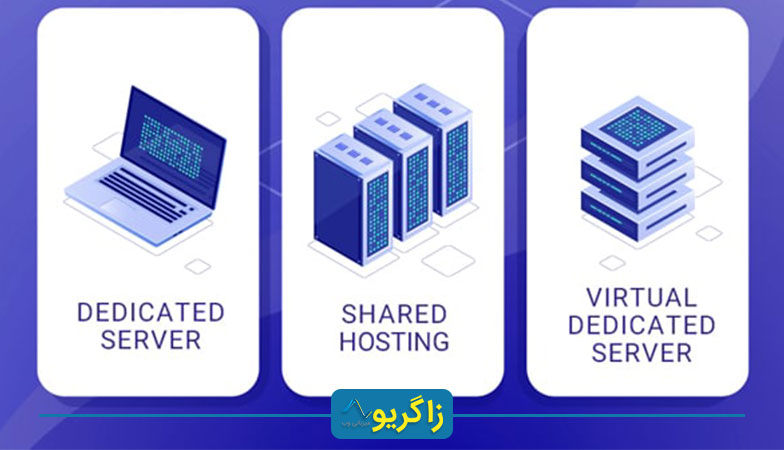

سپردن مدیریت سرور به یک شرکت تخصصی، بهویژه برای کسبوکارهایی که به خدمات آنلاین و میزبانی وب وابستهاند، میتواند تصمیمی هوشمندانه باشد. در ادامه، دلایلی را از جنبههای مختلف بررسی میکنیم.

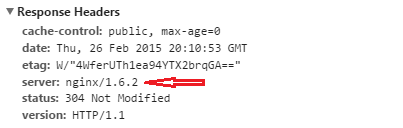

یک سرویس مدیریت شده از زبان PCMagazine بصورت خلاصه به معنای انجام زحمت کار بصورت حرفه ای و با تجهیزات و سامانه های به روز توسط مجموعه ای تخصصی در خارج از سازمان شماست.

1. صرفهجویی در زمان

مدیریت سرور نیازمند زمان زیادی برای نصب، پیکربندی، نظارت و رفع اشکال است. اگر بخواهید خودتان این کار را انجام دهید:

- باید زمان زیادی را برای یادگیری مفاهیم اولیه و سپس حل مشکلات اختصاص دهید.

- در صورت بروز مشکلات غیرمنتظره، ممکن است ساعتها یا حتی روزها طول بکشد تا مسئله را برطرف کنید.

- شرکتهای تخصصی با داشتن تیم مجرب و ابزارهای پیشرفته میتوانند مشکلات را سریعتر شناسایی و برطرف کنند.

مثال: تصور کنید یک وبسایت فروشگاهی دارید که بهدلیل یک مشکل در سرور از دسترس خارج شده است. اگر تیم تخصصی مدیریت سرور داشته باشید، مشکل در کوتاهترین زمان حل خواهد شد، اما اگر خودتان این کار را انجام دهید، ممکن است فروش قابلتوجهی را از دست بدهید.

2. بهینهسازی هزینهها

اگرچه در نگاه اول هزینه پرداخت به شرکتهای تخصصی ممکن است زیاد بهنظر برسد، اما در بلندمدت هزینه کمتری برای کسبوکار شما دارد:

- استخدام یک مدیر سرور داخلی هزینه بیشتری دارد (حقوق ثابت، مزایا و غیره).

- ابزارها و نرمافزارهای نظارتی و امنیتی گرانقیمت هستند، اما شرکتهای تخصصی بهصورت اشتراکی از این ابزارها استفاده میکنند و هزینه آنها در بین مشتریان تقسیم میشود.

- هزینههای ناشی از خرابی سرور یا از دست رفتن دادهها بهمراتب بیشتر از هزینه خدمات مدیریت سرور است.

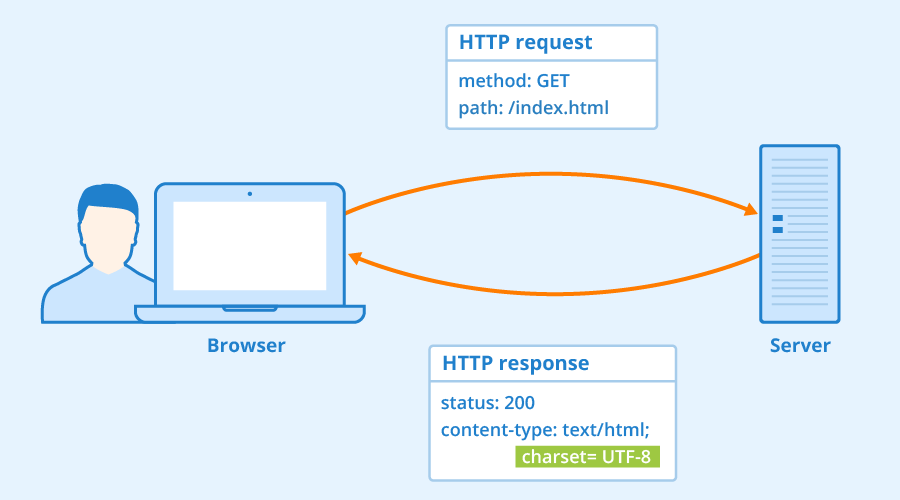

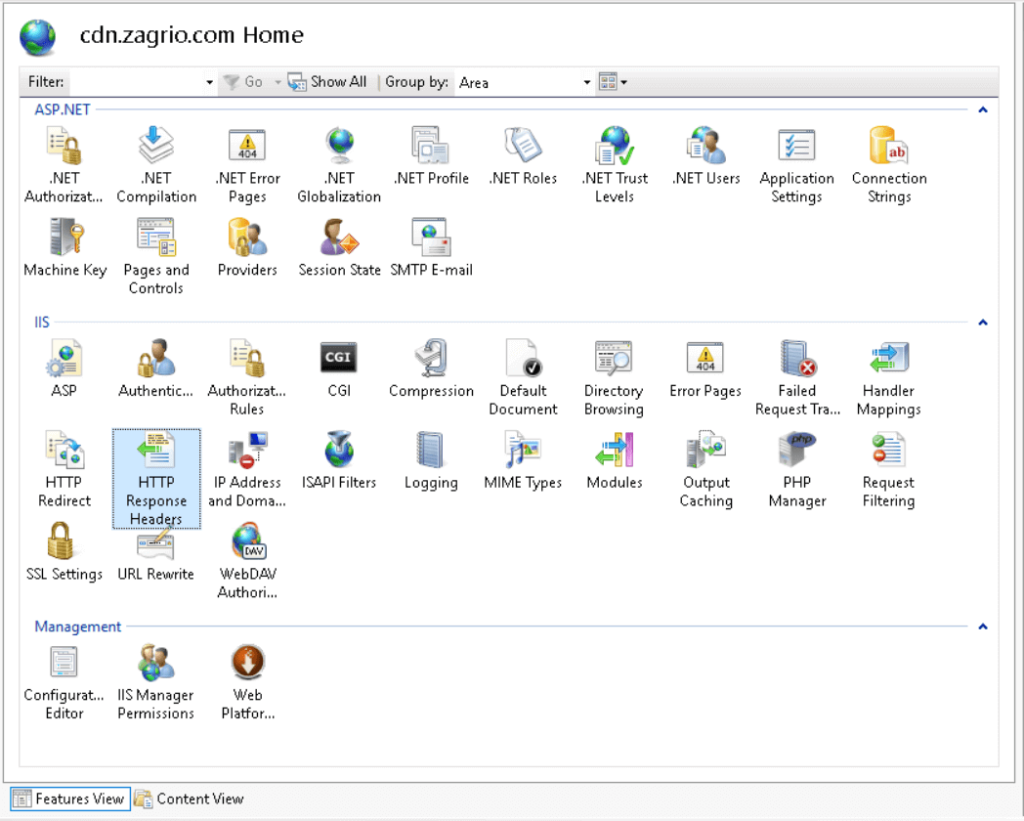

3. دسترسی به دانش و تخصص پیشرفته

مدیریت سرور شامل موارد پیچیدهای مانند امنیت، بهینهسازی عملکرد، تنظیمات پیشرفته، و نظارت 24/7 است. شرکتهای تخصصی تیمهایی دارند که:

- با جدیدترین تکنولوژیها و پروتکلهای امنیتی آشنا هستند.

- تجربه زیادی در مدیریت سناریوهای مختلف دارند.

- در مواقع بحرانی میتوانند سریعتر و دقیقتر عمل کنند.

مثال فنی: پیکربندی یک سرور بهگونهای که از حملات DDoS جلوگیری شود، نیازمند دانش عمیقی در زمینه فایروالها و شبکه است. یادگیری و اجرای این تنظیمات بهصورت شخصی ممکن است زمانبر و پرخطر باشد.

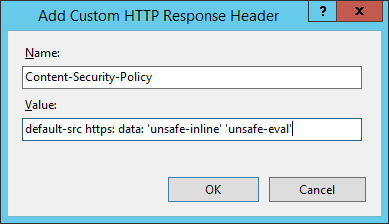

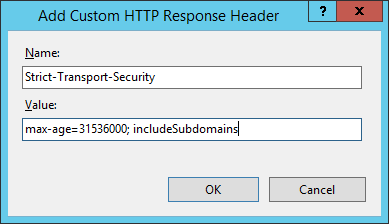

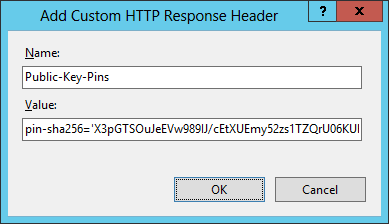

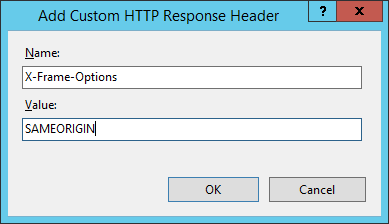

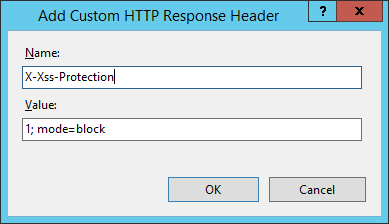

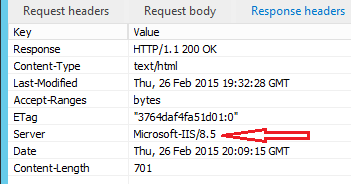

4. امنیت بالاتر

امنیت دادهها و سرور از حیاتیترین دغدغههای هر کسبوکاری است. شرکتهای مدیریت سرور:

- نظارت مداوم بر سرور دارند و بهسرعت تهدیدات را شناسایی میکنند.

- از ابزارهای پیشرفته امنیتی استفاده میکنند که ممکن است هزینه خرید آنها برای شما بهصرفه نباشد.

- بهطور منظم بهروزرسانیها و پچهای امنیتی را اعمال میکنند.

اگر امنیت سرور خود را بهدرستی مدیریت نکنید، ممکن است قربانی هک، سرقت دادهها یا حملات سایبری شوید که میتواند خسارات مالی و اعتباری سنگینی به همراه داشته باشد.

5. پشتیبانی 24/7

سرورها ممکن است در هر لحظه از شبانهروز دچار مشکل شوند. شرکتهای مدیریت سرور معمولاً تیمهای پشتیبانی 24/7 دارند که:

- بهصورت دائمی سرور شما را زیر نظر دارند.

- در صورت بروز مشکل بهسرعت وارد عمل میشوند.

- اطمینان میدهند که حداکثر زمان آپتایم (Uptime) برای سرور شما فراهم باشد.

اگر بخواهید خودتان این کار را انجام دهید، باید دائماً آماده باشید و حتی در نیمهشب نیز احتمالاً مجبور به رفع مشکلات خواهید شد.

6. بهبود عملکرد و کارایی

شرکتهای مدیریت سرور به دلیل تجربه و تخصص خود میتوانند سرور شما را بهگونهای پیکربندی کنند که بهترین عملکرد را داشته باشد:

- بهینهسازی منابع سرور (CPU، RAM و فضای دیسک).

- کاهش زمان بارگذاری (Load Time) که تأثیر مستقیم بر تجربه کاربری و سئو دارد.

- ارائه پیشنهاداتی برای ارتقاء یا تغییر منابع در صورت رشد کسبوکار شما.

اگر خودتان این کار را انجام دهید، ممکن است پیکربندی نادرستی انجام دهید که باعث هدررفت منابع یا کاهش کارایی شود.

7. تمرکز بر کسبوکار اصلی

وقتی مدیریت سرور را به یک شرکت تخصصی بسپارید:

- میتوانید وقت و انرژی خود را صرف رشد و توسعه کسبوکار خود کنید.

- از نگرانیهای مربوط به نگهداری و مدیریت سرور خلاص میشوید.

- تیم شما میتواند بر اهداف اصلی تمرکز کند، نه مسائل فنی پیچیده.

8. دسترسی به SLA (توافقنامه سطح خدمات)

بیشتر شرکتهای مدیریت سرور SLA ارائه میدهند که در آن تعهد میکنند خدمات باکیفیت ارائه دهند. این شامل:

- تضمین زمان پاسخگویی.

- تعهد به حل مشکلات در زمان معین.

- جبران خسارت در صورت عدم رعایت SLA.

در مقابل، اگر خودتان مدیریت را بر عهده داشته باشید، هیچ ضمانتی برای رفع سریع مشکلات وجود ندارد.

9. مقایسه در سناریوهای واقعی

- خرابی سرور: اگر شما تخصص کافی نداشته باشید، رفع خرابی ممکن است ساعتها طول بکشد، اما شرکتهای مدیریت سرور در کوتاهترین زمان آن را برطرف میکنند.

- ارتقاء منابع: تیمهای تخصصی با تجزیهوتحلیل دقیق، منابع موردنیاز را پیشنهاد میدهند. اما اگر خودتان این کار را انجام دهید، ممکن است منابع اضافی و غیرضروری تهیه کنید که باعث افزایش هزینه شود.

10. کاهش ریسک و خطا

انجام تنظیمات و مدیریت سرور توسط افراد غیرمتخصص میتواند منجر به:

- خرابیهای غیرمنتظره.

- از دست رفتن دادهها.

- تنظیمات امنیتی ضعیف و آسیبپذیری در برابر حملات.

شرکتهای تخصصی با داشتن فرآیندها و پروتکلهای استاندارد، این ریسکها را به حداقل میرسانند.

11. ارتقای سئو

- به دلیل پایداری بهتر سایت شما رتبه بالاتری دریافت خواهد کرد.

- بهینه سازی سرویس ها منجر به افزایش سرعت فراخوانی سایت و یا برنامه شما خواهد شد که باعث افزایش رتبه سایت شما خواهد شد.

12. دریافت مشاوره تخصصی:

- با حضور یک تیم تخصصی در کنار خود، در زمان های ضروری می توانید از تخصص ایشان برای استفاده در توسعه کسب و کار خود مشاوره بگیرید.

- در دسترس بودن مشاور متخصص در حوزه فن آوری اطلاعات به شما کمک شایانی در تصمیم گیری های مهم برای سایت و یا برنامه شما خواهد بود.

نتیجهگیری:

سپردن مدیریت سرور به یک شرکت تخصصی نهتنها باعث بهبود عملکرد و امنیت سرور میشود، بلکه از لحاظ زمانی و هزینهای نیز بهصرفهتر است. این کار به شما اجازه میدهد روی اهداف اصلی کسبوکار خود تمرکز کنید و نگرانیهای فنی را به افراد حرفهای بسپارید. چنانچه نیازمند خدمات مدیریت سرور برای بهبود عملکرد و کاهش هزینه های نگهداری نرم افزار و یا سایت خود هستید، در تماس با ما تردید نکنید.