2.8kviews

مقدمه:

وب سرور آپاچی یکی از محبوبترین راهکار برای سرویسدهی به محتوی وب است که بسیار قدرتمند و منعطف است.

آپاچی به عملکرد و اجزای منحصربهفردی تجزیه میشود که میتواند به صورت سفارشی و مستقل پیکربندی شود. واحد پایهای که یک سایت خاص با یک دامنه را توصیف میکند یک میزبان مجازی (virtual host) نامیده میشود. میزبان مجازی به یک سرور اجازه میدهند چندین دامین متعدد یا رابط را با استفاده از تطابق سیستم میزبانی کند. این مورد مربوط میشود به افرادی که یک سرور مجازی (VPS) را برای میزبانی بیشتر از یک سایت میخواهند. هر دامینی که پیکربندی میشود بازدیدکنندگان را به سمت یک دایرکتوری خاص که اطلاعات مربوط به سایت را نگهداری میکند، هدایت میکند. همان سرور برای سایتهای دیگر مسئول است. این طرح بدون هیچگونه محدودیت نرمافزاری تا زمانی که سرور شما میتواند ترافیک تمام سایتهای مجذوب را رسیدگی کند، قابل ارتقا است.

در این مقاله ما میخواهیم آموزش دهیم گه چگونه چند میزبان مجازی آپاچی را بر روی سرور مجازی CentOS7 پیادهسازی کنیم. در طی این فرآیند شما یاد میگیرید که چگونه برای محتوای متفاوت به بازدیدکنندگان متفاوتی که به دامنههای مختلفی را درخواست کردهاند، خدمات گوناگونی را ارائه دهید.

پیشنیازها:

قبل از اینکه طبق این راهنما شروع کنید چند مرحله وجود دارد که لازم است تکمیل شود.

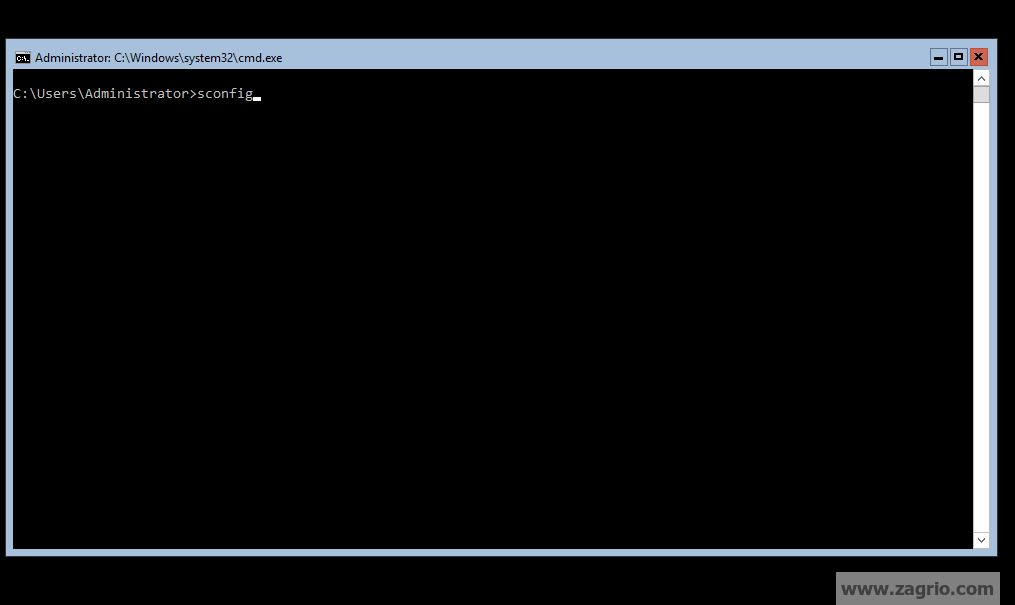

شما نیاز دارید که به یک سرور CentOS7 یا یک کاربر غیر از root دسترسی داشته باشید که این کاربر امتیازات Sudo(sudo privileges) را داشته باشد. اگر هنوز تنظیماتی را انجام ندادهاید میتوانید با استفاده از این لینک این کاربر را ایجاد کنید.

همچنین شما برای پیکربندی میزبانهای مجازی بر روی سرور نیاز دارید که یک آپاچی نصب کنید. اگر قبلا این کار را انجام ندادهاید میتوانید با استفاده از دستور yum آپاچی را طریق مخازن نرمافزاری پیشفرض CentOS نصب کنید.

sudo yum -y install httpd

در ادامه، آپاچی را به عنوان یک سرویس CentOS فعال کنید که بعد از reboot کردن سیستم به صورت خودکار آغاز میشود.

sudo systemctl enable httpd.service

بعد از اینکه این مراحل کامل شد، از طریق SSH بعنوان یک کاربر غیرریشهای (non-root) به سیستم وارد شوید و آموزش را ادامه دهید.

مرحله اول: ایجاد ساختار دایرکتوری

در ابتدا ما نیاز داریم یک ساختار دایرکتوری ایجاد کنیم که اطلاعات سایت را برای ارائه خدمات به بازدیدکنندگان در آنجا نگهداری کنیم.

اسناد ریشه ما (document root: بالاترین سطح از دایرکتوری که به نظر میرسد آپاچی برای پیدا کردن مطالب و ارائه خدمات آن را جستجو میکند) به دایرکتوریهای منحصربهفردی در دایرکتوری /var/www تنظیم میشوند. ما یک دایرکتوری برای هر یک از میزبانهای مجازی که قصد ایجاد آن را داریم، ایجاد خواهیم کرد.

در هر یک از دایرکتوریها، یک دایرکتوری public_html ایجاد خواهیم کرد که فایلهای واقعی را در آن نگهداری شود. این کار انعطافپذیری بیشتری در میزبانی میدهد.

ما میتوانیم این دایرکتوریها را با استفاده از دستور mkdir (استفاده از –p که اجازه میدهد که یک پوشه درون پوشه دیگری ایجاد کنیم) بسازیم.

sudo mkdir -p /var/www/itse.com/public_html

sudo mkdir -p /var/www/itse2.com/public_html

مرحله دوم: اعطای مجوز

در حال حاضر ما یک ساختار دایرکتوری برای فایلهای خود داریم. اما آنها به کاربر ریشه (root) تعلق دارند. اگر ما بخواهیم که کاربران به طور منظم قادر به تغییر فایلها در دایرکتوریهای وبسایت ما باشند، میتوانیم با استفاده از دستور chown مالکیت آنها را تغییر دهیم:

sudo chown -R $USER:$USER /var/www/itse.com/public_html

sudo chown -R $USER:$USER /var/www/itse2.com/public_html

متغییر $USER نام همان کاربری را خواهد گرفت که شما اخیرا با آن وارد سیستم شدهاید در زمانی که دستور را ارسال میکنید. با انجام این کار، کاربران منظم ما مالک دایرکتوریهای public_html جایی که ما محتوای خود را ذخیره میکنیم، هستند.

همچنین باید مجوزهایمان را طوری اصلاح کنیم که با کمی تغییر مطمئن شویم که دسترسی خواندن به دایرکتوری وب و همه فایلها و فولدرهای درون آن به طور کلی مجاز است. بنایراین صفحاتی که را میتوان به درستی به کار گرفت:

sudo chmod -R 755 /var/www

وب سرور شما در حال حاضر باید مجوزهای مورد نیاز برای خدمات محتوا و کاربران شما که قادر هستند محتوا را در داخل پوشههای مناسب ایجاد کنند، را داشته باشد.

مرحله سوم: ایجاد نسخه نمایشی صفحات برای هر میزبان مجازی

حالا که ما یک ساختار دایرکتوری را داریم، اجازه دهید که برخی از مطالب را برای استفاده ایجاد کنیم.

زیرا که این تنها راه برای نمایش و آزمایش است، صفحات ما بسیار ساده خواهند بود. ما فقط صفحه index.html برای هر سایت ایجاد میکنیم که آن دامنه خاص را شناسایی میکند.

اجازه دهید که با example.com شروع کنیم. ما میتوانیم یک فایل index.html را در ویرایشگر با تایپ کردن دستور زیر باز کنیم:

nano /var/www/itse.com/public_html/index.html

در این فایل یک سند HTML ساده ایجاد میشود که سایتی را نشان میدهد که این صفحه به آن متصل است. در این آموزش فایلی که برای اولین در دامنه ما نمایش داده میشود، مطابق زیر است:

<html>

<head>

<title>Welcome to Itse.com!</title>

</head>

<body>

<h1>Success! The itse.com virtual host is working!</h1>

</body>

</html>

بعد از اتمام این مرحله فایل را ذخیره کنید و ببندید.

ما میتوانیم با تایپ کردن دستور زیر این فایل را به عنوان یک الگو برای استفاده در index.html سایت دوممان کپی کنیم.

cp /var/www/itse.com/public_html/index.html /var/www/itse2.com/public_html/index.html

حالا اجازه دهید فایل را باز کنیم و بخشهای مربوط به اطلاعات را اصلاح کنیم.

nano /var/www/itse2.com/public_html/index.html

<html>

<head>

<title>Welcome to itse2.com!</title>

</head>

<body>

<h1>Success! The itse2.com virtual host is working!</h1>

</body>

</html>

این فایل را نیز دخیره کنید و ببندید. اکنون شما صفحات لازم برای تست پیکربندی میزبان مجازی را دارید.

مرحله چهارم: ایجاد فایل میزبان مجازی جدید

فایلهای میزبان مجازی برای سایتهای جداگانه ما طوری پیکربندی شدهاند که مشخص میکنند چگونه وب سرور آپاچی به درخواست دامنههای متفاوت پاسخ دهند.

برای شروع، ما نیاز داریم که یک دایرکتوری را راهاندازی کنیم که میزبانهای مجازی ما در آن ذخیره شوند و همچنین دایرکتوری که به آپاچی میگوید که یک میزبان مجازی آماده پاسخگویی به بازدیدکنندگان است.

دایرکتوری sites-available همه فایلهای میزبان مجازی ما را نگهداری خواهد کرد. درحالیکه دایرکتوری sites-enabled لینکهای نمادین ماشین میزبانهای مجازی که ما میخواهیم انتشار دهیم را نگهداری میکند. ما با تایپ دستورات زیر میتوانیم هر دو دایرکتوری را ایجاد کنیم:

sudo mkdir /etc/httpd/sites-available

sudo mkdir /etc/httpd/sites-enabled

در ادامه ما باید به آپاچی بگوییم که میزبانهای مجازی را در دایرکتوری sites-enabled مشاهده کند. برای انجام این کار، ما فایل اصلی پیکربندی آپاچی را ویرایش میکنیم و یک خط که یک دایرکتوری اختیاری را برای پیکربندی اضافی فایلها اعلام میکند را اضافه میکنیم:

sudo nano /etc/httpd/conf/httpd.conf

این خط را به انتهای فایل اضافه کنید:

IncludeOptional sites-enabled/*.conf

بعد از اضافه کردن این خط فایل را ذخیره کنید و ببندید. اکنون ما آمادهایم اولین فایل میزبان مجازی را ایجاد کنیم.

ایجاد اولین فایل میزبان مجازی:

با باز کردن یک فایل جدید در ویرایشگر خود با دسترسی root شروع کنید:

sudo nano /etc/httpd/sites-available/itse.com.conf

در ابتدا، با ایجاد یک جفت tag برچسب محتوا به عنوان یک ماشین مجازی که درحال گوش دادن به پورت ۸۰ (پورت پیشفرض HTTP) است، شروع کنید:

<VirtualHost *:80>

</VirtualHost>

در ادامه نام سرور اصلی را اعلام کنید. در اینجا ما به عنوان مثال www.itse.com را وارد کردهایم. ما همچنین نام مستعار سرور را به itse.com اشاره میدهیم بهطوریکه درخواستها برای www.itse.com و itse.com با محتوای یکسان ارسال میشوند:

<VirtualHost *:80>

ServerName www.itse.com

ServerAlias itse.com

</VirtualHost>

نکته: برای اینکه نسخههای www از دامنه به درستی کار کنند پیکربندی DNS های دامنه نیاز به یک A record یا CNAME دارند که درخواستهای www را به IP سرور اشاره دهد. برای کلمات (*) رکورد نیز کار میکند. برای اطلاعات بیشتر در مورد DNS این لینک را مطالعه نمائید.

در نهایت، ما با اشاره به دایرکتوری root از اسناد وبسایتمان که در دسترس عموم است کار را پایان میدهیم. ما همچنین به آپاچی میگوییم که خطاها و درخواست log های مربوط به این سایت خاص را در کجا ذخیره کند:

<VirtualHost *:80>

ServerName www.itse.com

ServerAlias itse.com

DocumentRoot /var/www/itse.com/public_html

ErrorLog /var/www/itse.com/error.log

CustomLog /var/www/itse.com/requests.log combined

</VirtualHost>

هنگامی که نوشتن این موارد به پایان رسید میتوانید این فایل را ذخیره کنید و ببندید.

کپی کردن اولین میزبان مجازی و سفارشیسازی آن برای دامنههای اضافی:

حالا که اولین فایل میزبان مجازی خود را ایجاد کردیم، ما میتوانیم با کپی کردن این فایل و تنظیم موارد مورد نیاز دومین میزبان مجازی را ایجاد کنیم.

با استفاده از دستور cp کپی را شروع کنید:

sudo cp /etc/httpd/sites-available/itse.com.conf /etc/httpd/sites-available/itse2.com.conf

یک فایل جدید با دسترسی root در ویرایشگر خود باز کنید:

sudo nano /etc/httpd/sites-available/itse2.com.conf

شما اکنون نیاز دارید که تمامی قسمتهای اطلاعاتی را که به دامین دوم شما ارجاع داده میشود را تغییر دهید. بعد از اینکه کار شما تمام شد، فایلهای میزبان مجازی دوم شما ممکن است چیزی شبیه به این باشد:

<VirtualHost *:80>

ServerName www.itse2.com

DocumentRoot /var/www/itse2.com/public_html

ServerAlias itse2.com

ErrorLog /var/www/itse2.com/error.log

CustomLog /var/www/itse2.com/requests.log combined

</VirtualHost>

وقتی که انجام این تغییرات به پایان رسید، میتوانید فایل را ذخیره کنید و ببندید.

مرحله پنجم: فعال کردن فایل میزبان مجازی جدید

اکنون که فایلهای میزبان مجازی را ایجاد کردهایم، باید آنها را فعال کنیم تا آپاچی برای استفاده از آنها برای بازدیدکنندگان آنها را شناسایی کند. برای انجام این کار، ما میتوانیم لینک نمادین را برای هر میزبان مجازی در دایرکتوری ites-enabled ایجاد کنیم:

sudo ln -s /etc/httpd/sites-available/itse.com.conf /etc/httpd/sites-enabled/itse.com.conf

sudo ln -s /etc/httpd/sites-available/itse2.com.conf /etc/httpd/sites-enabled/itse2.com.conf

هنگامی که کار شما به پایان رسید برای اعمال تغییرات Apache را ریاستارت کنید:

sudo apachectl restart

مرحله ششم: راهاندازی فایل میزبانهای محلی (اختیاری)

اگر شما برای تست این روش از دامنههای example به جای دامنههای واقعی استفاده میکنید، شما همچنان میتوانید قابلیتهای میزبانهای مجازی خود را بطور موقت با تغییر در فایلهای میزبان کامپیوتر خود تست نمائید. این عمل هرگونه درخواست برای دامینهایی که شما پیکربندی کردهاید و به سرور VPS خود اشاره دادهاید را جدا میکند. فقط یک سیستم DNS میتواند این کار را انجام دهد اگر شما از دامنههای ثبت شده استفاده کنید. هرچند این کار فقط به روی کامپیوتر شما انجام میشود و به سادگی برای آزمایش اهدافتان مفید است.

نکته: مطمئن شوید که این مراحل را روی کامپیوتر محلی خود انجام میدهید نه روی سرور مجازیتان. شما نیاز دارید که به اعتبارنامههای اداری برای این کامپیوتر دسترسی داشته باشید.

اگر شما بر روی یک کامپیوتر Mac با Linux هستید، میتوانید با تایپ دستور زیر فایل میزبانهای محلی خود را با دسترسی مدیریتی ویرایش کنید:

sudo nano /etc/hosts

اگر شما بر روی یک ماشین ویندوز هستید، میتوانید دستورالعمل را در مورد تغییر فایل میزبان از اینجا پیدا کنید.

جزئیاتی که نیاز دارید اضافه کنید، IP آدرسهای عمومی سرور مجازی شما به همراه دامنههایی که برای رسیدن به آن سرور مجازی میخواهید، هستند:

127.0.0.1 localhost

127.0.1.1 guest-desktop

server_ip_address itse.com

server_ip_address itse2.com

این دستورات هر درخواستی که برای itse.com و itse2.com بر روی کامپیوتر محلی ما فرستاده میشود و آنها را بر روی سرور ما server_ip_address ارسال میکند.

مرحله هفتم: نتایج آزمون شما

حالا که شما میزبانهای مجازی پیکربندی شدهای دارید، میتوانید تنظیمات خود را به راحتی با رفتن به دامنههایتان که در مرورگر وب خود پیکربندی کرده اید، تست کنید.

http://itse.com

شما باید یک صفحه مانند زیر مشاهده کنید.

به همین ترتیب اگر شما دامنههای دیگرتان را بازدید کنید، فایلهایی را که ایجاد کردهاید را میبینید.

اگر تمام سایتهایی که پیکربندی کردهاید به درستی کار کنند، پس شما با موفقیت میزبانهای مجازی آپاچی جدید خود را روی همان سرور CentOS پیکربندی کردهاید.

اگر فایل میزبانهای کامپیوتر خانگی خود را تنظیم کردهاید، حالا که مطمئن شدهاید پیکریندی شما به درستی کار میکند ممکن است بخواهید خطهایی را که اضافه کردهاید را حذف کنید.

این مورد باعث جلوگیری از ایجاد فایلهای میزبانهای شما با مواردی میشود که در اصل نیازی به آنها نیست.

نتیجه:

شما اکنون باید اکنون قادر باشد یک سرور CentOS7 را با سایتهای مختلف با دامنههای مجزا رسیدگی کنید. شما میتوانید این فرآیند را با دنبال کردن مراحل بالا به میزبانهای مجازی بیشتری گسترش دهید. هیچ محدودیت نرمافزاری برای تعداد نام دامنههایی که آپاچی میتواند رسیدگی کند وجود ندارد.