SolidCP: آموزش استفاده از File Manager (فایل منیجر)

در این مقاله کوتاه قصد داریم آموزش استفاده از File Manager در کنترل پنل SolidCP را به صورت تصویری با توضیحات مختصر خدمت شما ارائه دهیم.

آموزش استفاده از File Manager

گزینه فایل منیجر در کنترل پنل وبسایت اجازه مدیریت فضای میزبانی را به ما میدهد. ما میتوانیم فایلها و فولدرها را ببینیم و تنظیمات لازم را در صورت نیاز انجام دهیم. برای دسترسی به این گزینه وارد کنترل پنل سایت میشویم و بر روی گزنیه فایل منیجر کلیک میکنیم.

قدم اول: با کلیک روی File Manager (فایل منیجر) پنجرهای برای ما نمایش داده میشود که ما این پنجره را به چهار قسمت تقسیم کردهایم.

- کادر آبی رنگ که با گزینههای داخل این کادر میتوان فایلها و پوشهها را مدبریت کرد.

- کادر زرد رنگ که مسیر جاری را نشان میدهد که ما در چه پوشهای قرار داریم.

- کادر قرمز رنگ که محتوای پوشه جاری را به ما نمایش میدهد که تغییر نام و تعیین مجوزهای دسترسی از این قسمت انجام میگیرد.

- کادر سبز رنگ که فضای دیسک را محاسبه میکند.

تعیین مجوزهای سطح دسترسی:

قدم اول: برای تعیین مجوزهای سطح دسترسی، مانند شکل زیر روی آیکون مقابل پوشه کلیک میکنیم.

قدم دوم: در پنجرهای که باز میشود سطح دسترسیها را مشخص میکنیم و اگر میخواهید همین تنظیمات برای تمام فایلها و پوشههای داخل یک پوشه نیز اعمال شود تیک «Replace permission on all child objects» را میزنیم و در نهایت روی گزینه Set Permissions کلیک میکنیم.

قدم دوم: در پنجرهای که باز میشود سطح دسترسیها را مشخص میکنیم و اگر میخواهید همین تنظیمات برای تمام فایلها و پوشههای داخل یک پوشه نیز اعمال شود تیک «Replace permission on all child objects» را میزنیم و در نهایت روی گزینه Set Permissions کلیک میکنیم.

تغییر نام پوشه:

قدم اول: برای تغییر نام پوشهها روی آیکون مقابل پوشه کلیک میکنیم.

قدم دوم: در پنچره باز شده نام مورد نظر را وارد میکنیم و روی گزینه Rename کلیک میکنیم.

در ادامه به توضیح گزینههای داخل کادر آبی رنگ میپردازیم:

در ادامه به توضیح گزینههای داخل کادر آبی رنگ میپردازیم:

Upload:

برای آپلود کردن فایلهای تازه، روی دکمهی «Upload» در بالای صفحهی مدیریت فایل کلیک کنید.

در کادر باز شده فایلهایتان را تکتک از روی رایانهتان انتخاب کنید و در آخر دکمهی «Upload» را بزنید.

Create File:

برای ساخت فایل جدید روی دکمه «Create File» کلیک کنید.

نام فایل را وارد کنید و دکمه «Create» را کلیک کنید. فایل یا فولدر شما در مسیر جاری (پوشهای که فعلاً در آن هستید) ساخته میشود. هنگام ایجاد فایل میتوانید محتوای آن را هم (برای فایلهای حاوی متن و کد) وارد کنید، اما این کار اختیاری است و بعدا هم میتوانید محتوای فایلتان را از طریق ویرایش فایل در آن وارد کنید. توجه کنید که پسوند فایل که فرمت آن را مشخص میکند، هم جزو نام فایل است و باید وارد شود. فایل بدون پسوند هم ساخته میشود اما نرمافزارها آن را نمیشناسد.

نام فایل را وارد کنید و دکمه «Create» را کلیک کنید. فایل یا فولدر شما در مسیر جاری (پوشهای که فعلاً در آن هستید) ساخته میشود. هنگام ایجاد فایل میتوانید محتوای آن را هم (برای فایلهای حاوی متن و کد) وارد کنید، اما این کار اختیاری است و بعدا هم میتوانید محتوای فایلتان را از طریق ویرایش فایل در آن وارد کنید. توجه کنید که پسوند فایل که فرمت آن را مشخص میکند، هم جزو نام فایل است و باید وارد شود. فایل بدون پسوند هم ساخته میشود اما نرمافزارها آن را نمیشناسد.

Create Folder در File Manager:

مراحل ساخت فولدر مانند مراحل ساخت فایل است.

Zip:

برای فشرده (zip) کردن فایلها و فولدرها آنها را در لیست فایلها با تیک زدن قبل از نامشان انتخاب کنید. سپس از منوی بالایی صفحه دکمهی «Zip» را کلیک کنید:

Unzip:

با استفاده از این گزینه میتوان فایلها را از حالت فشرده خارج کرد.

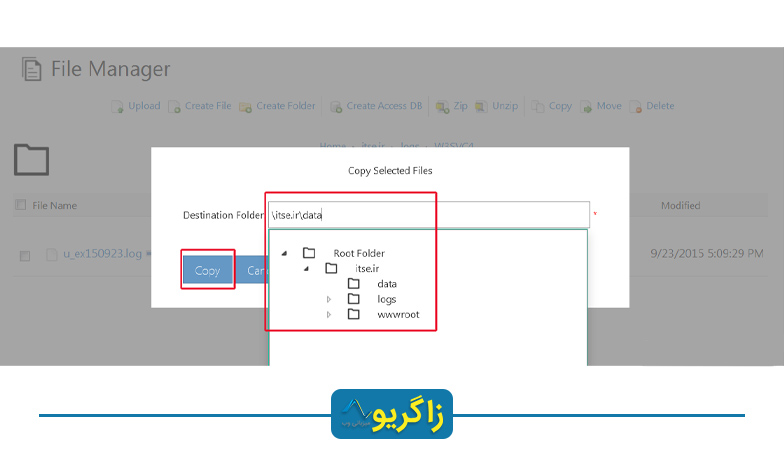

Copy در فایل منیجر:

کپی کردن یک رونوشت از فایل یا پوشه را در محل جدید ایجاد میکند و فایل اصلی را نیز در جای خود نگه میدارد. برای کپی کردن فایلها و فولدرهای انتخاب شده روی دکمهی «Copy» کلیک کنید:

صفحهای باز میشود که در آن باید فولدر مقصد را مشخص کنید میتوانید آن را تایپ کنید (مثلا: yourdomain.com\wwwroot\) یا از طریق منوی آبشاری آن را انتخاب کنید. برای مشاهده این منو کافی است در داخل کادر خالی کلیک کنید و مانند شکل مسیر مقصد را انتخاب کنید.

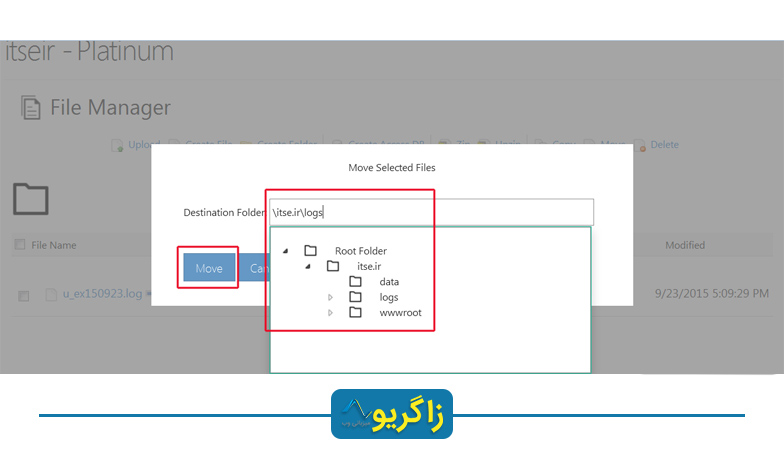

Move:

جابهجا کردن یک فایل یا پوشه، آن فایل را در محل جدیدی در فضای هاست قرار میدهد و نسخه اصلی را حذف میکند.

برای جابهجا کردن فایلهای انتخاب شده روی دکمه «Move» کلیک کنید.

صفحهای باز میشود که در آن باید فولدر مقصد را مشخص کنید میتوانید آن را تایپ کنید یا از طریق منوی آبشاری آن را انتخاب کنید. برای مشاهده این منو کافی است در داخل کادر خالی، کلیک کنید و مانند شکل مسیر مقصد را انتخاب کنید.

صفحهای باز میشود که در آن باید فولدر مقصد را مشخص کنید میتوانید آن را تایپ کنید یا از طریق منوی آبشاری آن را انتخاب کنید. برای مشاهده این منو کافی است در داخل کادر خالی، کلیک کنید و مانند شکل مسیر مقصد را انتخاب کنید.

پس از مشخص شدن مسیر مقصد روی دکمهی «Move» کلیک کنید.

Delete در فایل منیجر:

برای حذف یک یا چند فایل و فولدر آنها را انتخاب کنید و دکمهی «Delete» را بزنید.

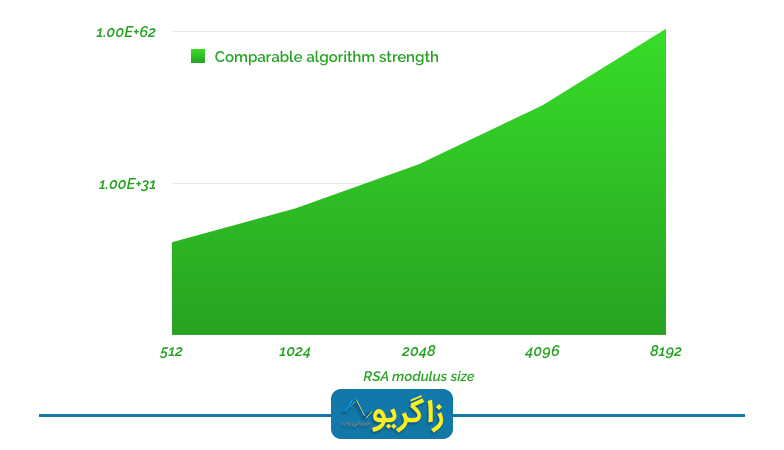

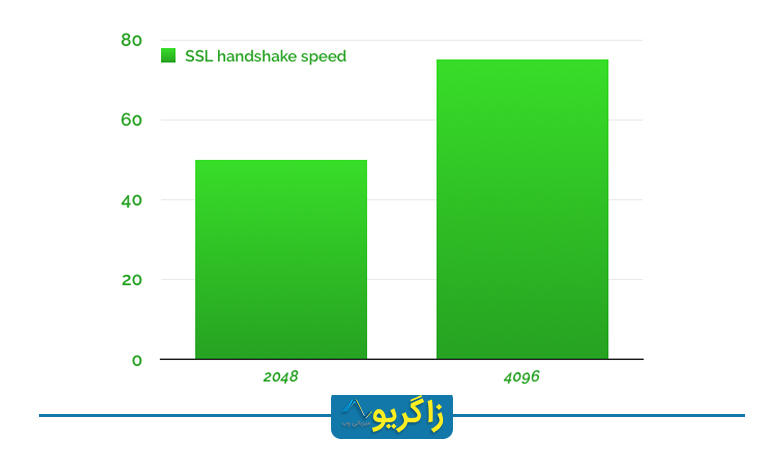

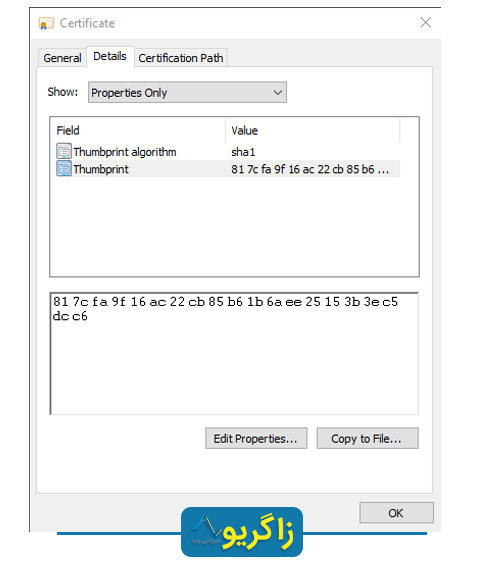

حتما در جریان هستید که با داشتن یک کلید ۴۰۹۶ بیتی:

حتما در جریان هستید که با داشتن یک کلید ۴۰۹۶ بیتی:

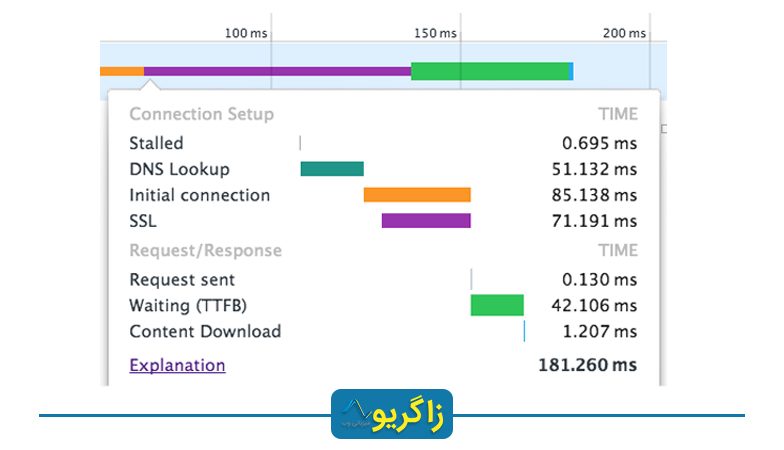

ما ۵ تست با هر دو سایز کلید انجام دادیم و هر بار مرورگر را باز و بسته کردیم تا کلید حذف شود و نتیجه اینکه:

ما ۵ تست با هر دو سایز کلید انجام دادیم و هر بار مرورگر را باز و بسته کردیم تا کلید حذف شود و نتیجه اینکه:

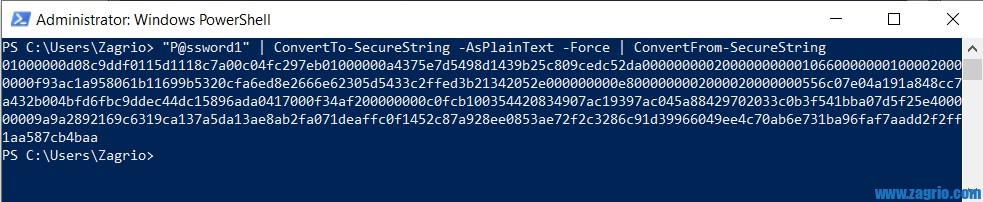

هنگامی که شما متغیر $MyCredential را فراخواهنی میکنید، شما میتوانید نام کاربری را مشاهده کنید اما رمز عبور را به شکل “System.Security.SecureString” نشان میدهد، این به این دلیل است که هم اکنون رمز ها به صورت یک “رشته امن” ذخیره شده است.

هنگامی که شما متغیر $MyCredential را فراخواهنی میکنید، شما میتوانید نام کاربری را مشاهده کنید اما رمز عبور را به شکل “System.Security.SecureString” نشان میدهد، این به این دلیل است که هم اکنون رمز ها به صورت یک “رشته امن” ذخیره شده است. خروجی این روش همانند قبلی یکسان هست. نام کاربری و رمز عبور به سهولت در دسترس و رمز عبور بصورت یک رشته امن ذخیره شده است.

خروجی این روش همانند قبلی یکسان هست. نام کاربری و رمز عبور به سهولت در دسترس و رمز عبور بصورت یک رشته امن ذخیره شده است.