815views

در این مقاله به صورت تخصصی به بررسی نکاتی که باعث میشود رتبه بالا در گوگل را برای سایت خود بدست آورید را توضیح خواهیم داد. در این مطلب به موضوعاتی چون کیوورد ریسرچ برای کلمات کلیدی، لینکهای داخلی و خارجی، متا تگ و متادیتا، محتوا، افزودنیهای بصری و دامنهها و آدرسها در سئو ، میپردازیم. در زاگریو به بررسی این موارد خواهیم پرداخت.

ترفندهایی برای داشتن رتبه بهتر و بالاتر در گوگل

توسط بهینه سازی سایت و یا همان سئو (Search Engine Optimization)، شما میتوانید رتبه بهتری در گوگل به دست آورید و سایت خود را به راحتی در رتبههای اول گوگل برسانید، در زاگریو به بررسی این موارد میپردازیم.

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – کلمات کلیدی

در اینجا فهرستی از فاکتورهایی را داریم که برای رتبهبندی سایت شما توسط Google ،Yahoo ،Bing و دیگر موتورهای جستجو موثر است. این لیست شامل فاکتورهای مثبت، منفی و خنثی است. اکثر فاکتورهای موجود در این لیست برای Google و تا حدی توسط Yahoo و Bing استفاده میشوند و دیگر موتورهای جستجو کمتر به آنها اهمیت میدهند.

1. کلمات کلیدی داخل تگ <title>

این گزینه یکی از مهمترین مکانهایی است که یک کلمه دارد، زیرا هر چیزی که در تگ عنوان نوشته میشود، در نتایج جستجو عنوان صفحه شما است. تگ عنوان باید کوتاه باشد (حداکثر ۶ یا ۷ کلمه) و این کلمات باید در نزدیک به شروع متن و محتوای شما باشند.

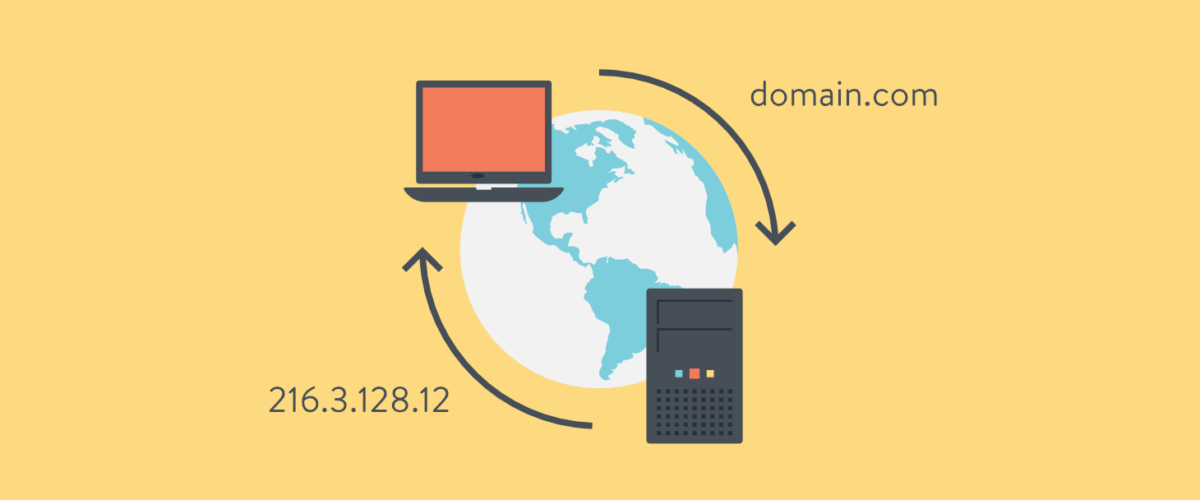

2. کلمات در URL

کلمات داخل URL کمک زیادی می کنند. به عنوان مثال در https://www.zagrio.com/windows-hosting که در آن “Windows Hosting” یک عبارت کلمه کلیدی است، که شما تلاش میکنید رتبه بهتری برای آن داشته باشید. اما اگر کلمه کلیدی در دیگر قسمتهای محتوا ندارید، در URL از آنها استفاده نکنید.

3. نسبت وجود کلمات کلیدی در متن سند

یکی دیگر از عوامل بسیار مهم نسبت وجود کلمات کلیدی است. برای کلمات کلیدی نسبت ۳ تا ۷ درصد و برای دیگر کلمات ۱ تا ۲ درصد برای کلمات جزئی خوب است. نسبت کلمات بالای ده درصد مشکوک است و بیشتر شبیه چاشنی کلمه به نظر میرسد تا اینکه یک متن طبیعی نوشته شده باشد.

4. کلمات کلیدی در آدرس لینک

این گزینه خیلی مهم است مخصوصا برای آدرس قابل لینک در لینکهای ورودی. اگر شما کلمات کلیدی در آدرس قابل لینک در سایتهای دیگر داشته باشید، به عنوان یک رای مثبت از این سایت در نظر گرفته میشود. اما نه تنها در مورد سایت شما بلکه به طور خاص در مورد کلمه کلیدی خاص.

5. کلمات کلیدی در عنوانهای سایت؛ تگهای <H1> ،<H2> و غیره

کلمات کلیدی در این مکانها زیاد شمارش میشوند اما مراقب باشید که صفحه شما در مورد کلمه کلیدی خاص دارای متن خاص نیز باشد.

6. کلمات کلیدی در ابتدای یک متن

این گزینه هم مهم است اما نه به اندازه آدرس قابل لینک یا تگ عنوان یا سر صفحهها. با این حال در نظر داشته باشید که منظور از شروع متن پاراگراف اول نیست، به عنوان مثال اگر از جدول استفاده میکنید پاراگراف اول متن ممکن است در نیمه دوم جدول باشد.

7. کلمات کلیدی در تگهای <alt>

رباتهای عنکبوتی تصاویر را نمیخوانند اما توصیفات متنی داخل تگها را میخوانند. بنابراین اگر در صفحه عکسی دارید آن را همراه با کلمات کلیدی درموردشان داخل تگ <alt> قرار دهید.

8. کلمات کلیدی در ابر برچسبها

این گزینه اهمیت کمتری دارد، مخصوصا برای Google. اما Yahoo و Bing هنوز بر روی آنها تاکید دارند. پس شما اگر در حال بهینهسازی برای Yahoo و Bing هستید این تگها را به درستی پر کنید. در هر صورت پر کردن صحیح این تگها هیچ ضرری ندارد بنابراین این کار را انجام دهید.

9. کلمات کلیدی مجاور

بهترین کار این است که این کلمات یکی پس از دیگری قرار بگیرند بدون هیچ کلمهای بین آنها مانند “dog food”. به عنوان مثال اگر شما “dog” را در پاراگراف اول و “food” را در پاراگراف سوم دارید، این در نظر گرفته میشود، اما نه به اندازه عبارت “dog food” بدون هیچ کلمهای بین آنها، کلمات کلیدی مجاور برای عبارت کلمه کلیدی که شامل ۲ یا چند کلمه هستند قابل استفاده است.

10. عبارتهای کلیدی

علاوه بر کلمات کلیدی شما میتوانید عبارت کلیدی که شامل چند کلمه است را بهینهسازی کنید، به عنوان مثال “Windows Hosting”

بهتر است وقتی عبارت کلیدی را بهینهسازی میکنید برای همه مورد پسند باشد. به همین دلیل شما دقیقا ورودیهایی را مطابق این کلمات خواهید داشت اما برخی موارد بهتر است برای یک یا دو کلمه این موارد را بهینهسازی کنید مثل Windows یا Hosting و نه یک جمله خاص که ممکن است کمتر جستجو شود.

11. کلمات کلیدی ثانویه

بهینهسازی برای کلمات کلیدی ثانویه میتواند مانند معدن طلا باشد زیرا وقتی همه در حال بهینهسازی کلمات کلیدی محبوب هستند رقابت کمتری برای بهینهسازی کلمات ثانویه وجود دارد.

برای مثال “نمایشگاه ماشین در شمال” ممکن است چندین هزار بار کمتر از “نمایشگاه ماشین” دارای نتیجه جستجو باشد اما اگر شما فقط در “شمال” این تجارت را راهاندازی نمودهاید شما نتیجه کمتری در موتورهای جستجو خواهید داشت اما مخاطب هدف شما دقیقتر و صحیحتر خواهد بود.

12. کلمات کلیدی ریشهدار

برای زبان انگلیسی این گزینه خیلی مهم نیست زیرا کلمات بدست آمده از یک کلمه ریشهای مانند (dog ،dogs ،doggy و غیره) در یک ریشه در نظر گرفته میشوند و اگر شما کلمه dog را در صفحه خود دارید، میتوانید از “dogs” و “doggy” هم استفاده نمائید، اما برای دیگر زبانها کلمات ریشهدار میتواند یک موضوع مهم باشد زیرا کلمات متفاوت که ناشی ازهمان ریشه در نظر گرفته میشوند ارتباطی به یکدیگر ندارند و ممکن است شما نیاز داشته باشید که آنها را نیز بهینهسازی کنید.

13. کلمات مترادف

علاوه بر کلمات کلیدی اصلی، بهینهسازی برای کلمات مترادف کلمات کلیدی نیز باید انجام شود. برای سایتهایی که به زبان انگلیسی هستند خوب است که موتورهای جستجو که هوشمند هستند از کلمات مترادف استفاده کنند. در بسیاری از زبانها هنگام رتبهبندی سایتها مترادفها برای رتبهبندی و ارتباطات در نظر گرفته نمیشود.

14. کلمات کلیدی اشتباه تایپ شده

اشتباهات املایی بسیار رایج است و اگر شما بدانید کلمات کلیدی مورد نظرتان غلطهای املایی یا املای جایگزین دارند مانند (Chirismas و Xmax)، ممکن است شما برای بهینهسازی آنها وسوسه شوید. شما ممکن است ترافیک بهتری داشته باشید اما داشتن غلطهای املایی در سایت شما، احساس خوبی ندارد بنابراین بهتر است این کار را انجام ندهید یا اینکه آنها را در برچسبها قرار دهید.

15. کلیدواژههای نامربوط

هنگامی که در حال بهینهسازی برای تعداد زیادی از کلمات کلیدی هستید بهویژه کلمات نامربوط، این کار عملکرد تمامی کلمات کلیدی را تحت تاثیر قرار میدهد حتی مهمترین آنها در متن از بین خواهد رفت.

16. سرهمبندی کلید واژه

نسبت هر کلمه کلیدی مصنوعی و بیش از حد استفاده شده (بیش از ده درصد) یا نامربوط به عنوان سرهمبندی و کلمه کلیدی الکی است و در خطر ریسک ممنوع شدن توسط موتورهای جستجو است.

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – لینکهای داخلی، ورودی و خروجی

لینکهای داخلی و خارجی، یکی از مهمترین شاخصههای داشتن سایتی با رتبه بالاست. زیرا شما با لینک دهی صفحات داخلی خود به هم، اعتبار آنها را با هم تقسیم کرده و باعث میشوید، رتبه بهتری را داشته باشید.

1. آدرس قابل لینک

در لینکهای ورودی همانطور که در بخش کلمات کلیدی اشاره شد این عامل یکی از مهمترین فاکتورها برای رتبهبندی خوب است. بهترین کار این است که شما در لینک ابتدای پاراگراف یک کلمه کلیدی داشته باشید اما اگر این کار را هم انجام ندهیم باز هم مشکلی نیست. با این حال در همه زمانها از همان آدرس لینک استفاده نکنید چرا که توسط Google جریمه میشوید .سعی کنید از مترادفها، کلمات کلیدی ریشهدار یا ساده استفاده کنید.

2. منبع لینکهای ورودی

علاوه بر آدرس قابل لینک، سایتی که به شما لینک میشود مهم است که معتبر است یا خیر. به طور کلی سایتهای دارای Page Rank بالای گوگل معتبر در نظر گرفته میشوند. لینکهای سایتهای کم اهمیت میتوانند به شما آسیب بزنند بنابراین از آنها اجتناب کنید.

3. لینک از سایتهای مشابه

به طور کلی هرچه بیشتر باشد بهتر است. اما شهرت سایتهایی که به شما لینک میشوند از تعداد آنها مهمتر است. همچنین لینکهای ابتدایی (و تنوع آن)، وجود یا عدم وجود کلیدواژهها در آن، قدمت لینک و غیره مهم است.

4. لینک از سایتهای edu. و gov.

این لینکها با ارزش هستند زیرا سایتهای آموزشی و دولتی معتبرتر از سایتهای info. یا com. و غیره است. علاوه بر آن بدست آوردن چنین لینکهایی کار سختی است.

5. تعداد لینک دهندهها

به طور کلی هر چه بیشتر، بهتر اما همانطور که در بالا ذکر شد شهرت سایتهایی که به شما لینک داده میشوند از تعداد آنها مهمتر است. همچنین لینک ابتدایی آنها مهم است که چه کلمات کلیدی در آنها وجود دارد و قدمت آنها چقدر است و غیره.

6. آدرسهای قابل لینک

در لینکهای ابتدایی این مورد نیز مهم است هرچند نه به اندازه آدرس قابل لینک در لینکهای ورودی.

7. اطراف آدرس قابل لینک

متنهایی که بلافاصله قبل و بعد از لینک ابتدایی میآیند نیز مهم اند زیرا ارتباط لینک را بیشتر نشان میدهند. در اصل نشاندهنده این است که لینک مصنوعی است یا به صورت طبیعی در متن در جریان است.

8. قدمت لینکهای ورودی

هر چه قدیمیتر، بهتر. گرفتن بسیاری از لینکها در یک زمان کوتاه نشان میدهد که آنها خریداری شدهاند.

9. لینک از دایرکتوری

داشتن Backlink در دایرکتوریها میتواند مناسب باشد. وجود لینکهای شما در Yahoo ،Domz و امثالهم میتواند برای بهبود رتبه سایت شما بسیار موثر باشد اما وجود لینکهای شما در سایتهایی با PageRank 0 بیاثر و یا حتی خطرناک است به این دلیل که موتورهای جستجو تصور میکنند شما در حال Spam کردن لینک سایت خود هستید.

10. تعداد لینکهای خروجی

تعداد لینکهای خروجی بر روی صفحهای که شما لینک میشوید هر چه کمتر باشد بهتر است زیرا با این روش لینک شما بهتر به نظر میرسد.

11. لینک نامدار

یک لینک نامدار (محل هدف از لینکهای داخلی) برای جهتیابیهای داخلی مفید است و برای SEO هم مفید است زیرا شما یک صفحه خاص، پاراگراف یا متنی که مهم است را تاکید میکنید. در کد <A href= “#dogs”>، #dog یک لینک نامدار است.

12. آدرس IP از لینک ورودی

گوگل آنهایی را که آدرس IP یکسان یا مخالف با کلاس C دارند را رد میکند. بنا براین گوگل آدرس IP هایی که هم وزن لینکهای ورودی خنثی هستند را درنظر میگیرد. در هر حال Yahoo و Bing ممکن است لینکهایی که با IP یا کلاس IP یکسان هستند را دور بریزد. بنابراین بهتر است لینکهایی با آدرس IP مختلف داشته باشیم.

13. لینکهای ورودی از مجموعه لینکها و دیگر سایتهای مشکوک

احتمالا این کار شما بر روی لینکهای نامتقابلی که ارائه میشود تاثیری ندارد. ایده این است که تعریف یک مجموعه لینک فراتر از کنترل شماست. بنابراین در موارد اینچنینی شما نمیتوانید سایتهایی را که به شما لینک داده شدهاند را محدود کنید به این دلیل که شما مقصر نیستید. با این حال برخی از تغییرات اخیر الگوریتم گوگل خلاف آن را نشان میدهد. به همین دلیل است که شما باید از مجموعه لینکها و دیگر سایتهای مشکوک دور بمانید و اگر چنین لینکهایی دیدید با مدیر سایت تماس بگیرید و بخواهید این لینک را حذف کنند.

14. لینکهای خروجی زیاد

گوگل صفخاتی را که تعداد زیادی لینک خروجی داشته باشند را دوست ندارد. بنابراین بهتر است که در یک صفحه کمتر از ۱۰۰ لینک داشته باشید. داشتن لینکهای خروجی بسیار از نظر رتبهبندی برای شما سودی ندارد و حتی ممکن است وضعیت شما را بدتر کند.

15. ارتباط بیش از حد لینک، لینکهای هرز

این گزینه برای رتبهبندی سایت شما بد است. هنگامی که لینکهای بسیاری برای / از سایتهای مشابه دارید. حتی اگر لینکهای نامتقابل یا لینک به همسایگان بد باشد زیرا معرف آن است که با خرید لینک یا توسط هرزنگاره این لینکها رد و بدل شده است. در بهترین حالت تنها برخی از این نوع لینکها برای رتبهبندی SEO در نظر گرفته میشود.

16. لینکهای خروجی به مجموعه لینکها و دیگر سایتهای مشکوک

برخلاف لینکهای ورودی از مجموعهای از لینکها و دیگر سایتهای مشکوک، لینکهای خروجی به همسایگان بد میتواند شما را نیز غرق کند. شما نیاز دارید به صورت دورهای وضعیت خود را از سایتهایی که به آنها لینک شدهاید را بررسی کنید. زیرا گاهی اوقات سایتهای خوب به همسایگان بد تبدیل میشوند و بالعکس.

17. لینکهای متقابل

لینک متقابل وقتی اتفاق میافتد که سایت A به سایت B لینک داده شود و سایت B به سایت C و سایت C به سایت A لینک داده شود. این یک مثال ساده است اما طرحهای پیچیدهتری امکانپذیر است. رد و بدل کردن لینک به این صورت به عنوان لینک متقابل در نظر گرفته شده و دارای جریمه است.

18. لینک تک پیکسلی

هنگامی که شما یک لینک دارید که تک پیکسل است و یا برعکس بسیار گسترده است، ممکن است این لینک برای انسان نامرئی باشد، بهطوریکه هیچکس بر روی آن کلیک نمیکند پس واضح است که این لینک یک تلاش برای دستکاری موتورهای جستجو است.

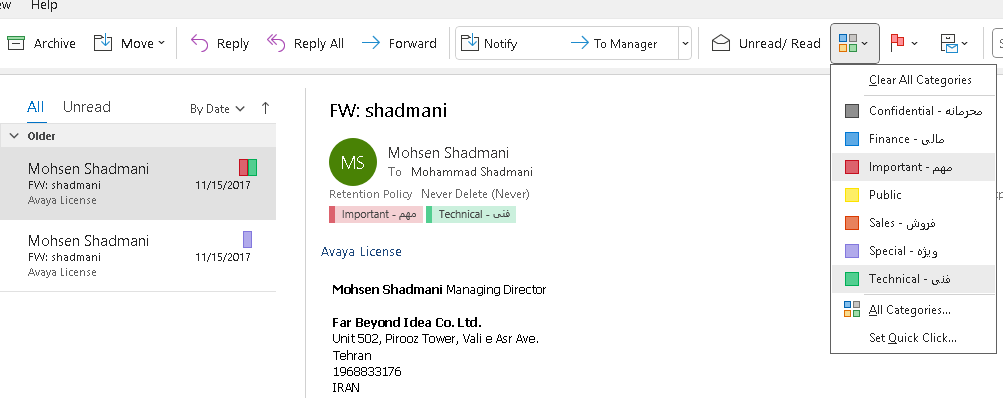

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – متاتگ، متادیتا

1. ابر برچسبها (Metatags)

اهمیت ابر برچسبها در حال کم شدن است. اگر ابربرچسبها وجود دارند یعنی هنوز هم مهم اند. اینها <description> و <keywords> هستند.

استفاده از ابر برچسب <description> برای نوشتن توضیحات در مورد سایت شما است. علاوه بر این، واقعیت این است که Metatags ها هنوز در Yahoo و Bing هستند. ابر برچسب <description> یک مزیت دیگر دارد که گاهی اوقات در توصیف سایت شما در نتایج جستجو بالا میآید.

2. متاتگ <keywords>

ابر برچسب <keywords> نیز مهم است. به عنوان ابربرچسب تقریبا از google ،Yahoo ، Bing توجهی به آن نمیشود اما اکثرا نگه داشتن ۱۰ تا ۲۰ کلمه کلیدی منطقی است. تگ <keywords> را از کلمات کلیدی که در صفحه ندارید بر نکنید. این کار برای رتبهبندی سایت شما بد است.

3. متاتگ <Language>

اگر سایت شما به زبان خاصی است این تگ را خالی نگذارید. موتورهای جستجو روشهای پیشرفته بسیاری برای تشخیص زبان یک صفحه دارند، با تکیه بر تگ <Language> این مورد را در نظر میگیرند.

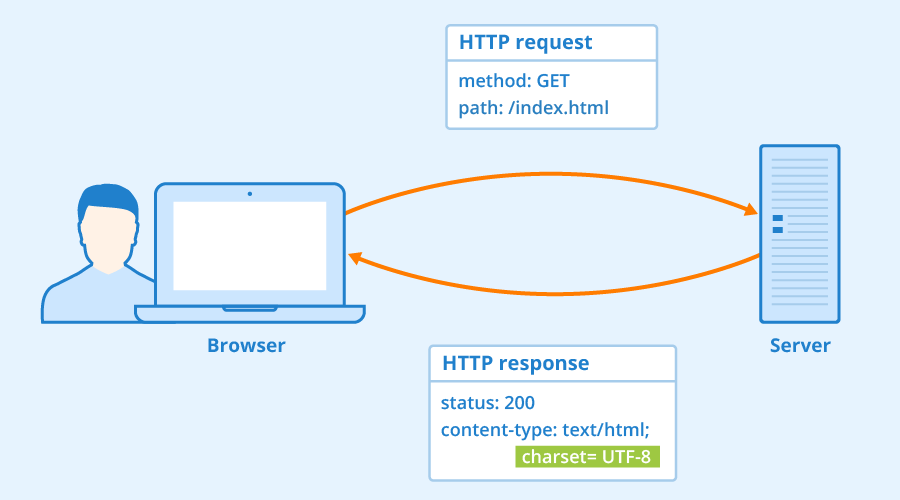

4. متاتگ <Refresh>

متاتگ <Refresh> راهی است برای هدایت کردن بازدیدکنندگان از سایت شما به سایتی دیگر. این کار را تنها زمانی انجام دهید که سایت خود را به دامنه جدید منتقل کرده اید و به طور موقت نیاز به تغییر مسیر بازدیدکنندگان دارید. هنگامی که برای مدت طولانی از متاتگ <Refresh> استفاده میکنید یک عمل غیرصحیح در نظر گرفته میشود و این میتواند به رتبه سایت شما صدمه بزند. در هر صورت هدایت از طریق ۳۰۱ خیلی بهتر است.

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – محتوا

1. محتوای منحصربهفرد (یگانه)

داشتن محتوای بیشتر (مطالب مرتبط که از محتوای دیگر سایتها هم از نظر جملهبندی و هم موضوعات متفاوت است) برای افزایش رتبهبندی سایت شما خوب است.

2. تکرار تغییر محتوا

تغییرات مکرر محتوا مورد علاقه هستند. این فوقالعاده است که به طور مداوم محتوای جدیدی اضافه کنید، اما وقتی که فقط یک بروزرسانی کوچک در متن موجود انجام دهید خیلی اهمیت ندارد.

3. اندازه فونت کلمات کلیدی

هنگامی که کلمات کلیدی درمتن سایز فونت بزرگتری در مقایسه با دیگر متن صفحه دارند، ممکن است بیشتر مورد توجه قرار بگیرند. عنوانهای <H1> ،<H2> و غیره که معمولا فونت آنها بزرگتر از بقیه متن است از مابقی قسمتهای متن بهتر است.

4. قالببندی کلمات کلیدی

ضخیم و مورب کردن راه دیگری برای تاکید بر کلمات کلیدی و عبارات مهم است. بههرحال استفاده از Bold ،Italic و سایز بزرگتر باید با دلیل منطقی باشد در غیر اینصورت ممکن است تاثیر عکس داشته باشد.

5. قدمت سند

اسناد اخیر (و یا حداقل آنهایی که به طور مداوم بروزرسانی میشوند) مورد علاقه هستند.

6. حجم فایل

به طور کلی صفحات طولانی (به عنوان مثال ۱۵۰۰ تا ۲۰۰۰ کلمه بیشتر) مورد قبول نیستند. شما میتوانید به رتبه بهتری دست یابید اگر حداقل متون را ۳/۱ کوتاهتر نمائید. (۵۰۰ تا ۱۰۰۰ کلمه)

بنابراین صفحات طولانی را به قسمتهایی کوچکتر تقسیم کنید. از سوی دیگر صفحاتی با ۱۰۰ تا ۲۰۰ کلمه یا کمتر توسط گوگل محبوب نیستند.

7. جداسازی محتوا

از نقطه نظر بازاریابی جداسازی محتوا (بر اساس IP، نوع مروگر و غیره) ممکن است عالی باشد اما برای SEO خوب نیست زیرا وقتی که شما یک URL و محتوای متفاوت دارید، موتورهای جستجو آنچه را که به عنوان محتوای واقعی صفحه شماست را اشتباه میگیرند.

8. برنامه نویسی و طراحی ضعیف

موتورهای جستجو میگویند که سایتهایی با طراحی و کدنویسی ضعیف را نمیخواهند. هرچند سایتهایی هستند که به خاطر تصاویر زشت و کدنویسی بد ممنوع شدهاند اما هنگامی که طراحی و یا کدنویسی یک سایت ضعیف باشد ممکن است سایت در همه فهرستها نشان داده نشود. بنابراین طراحی و کدنویسی ضعیف ممکن است برای شما خیلی مضر باشد.

9. محتوای غیرقانونی

استفاده از محتوای کپیرایت افراد دیگر بدون اجازه آنها یا استفاده از محتویاتی که ترویج تخلفات قانونی است، موتورهای جستجو سایت شما را پس میزنند.

10. متن نامرئی

این یک حرکت SEO برای کلاه سیاههاست و هنگامی که رباتهای عنکبوتی کشف کنند که شما یک متن خاص برای آنها دارید نه برای انسانها، اگر مجازات شوید جای تعجب نیست.

11. پنهان کردن

پنهان کردن یکی دیگر از روشهای غیرقانونی است که تا حدی شامل جداسازی محتویات است زیرا ربات عنکبوت یک صفحه را میبیند (که البته بسیار بهینهسازی شده است) اما دیگران نسخه دیگری از همان صفحه را میبینند.

12. صفحات درگاه

ایجاد صفحاتی که هدف آنها فریب دادن رباتها است که سایت شما مرتبط با آن است راه دیگری است که از موتورهای جستجو ضربه بخورید.

13. مطالب تکراری سایت

وقتی شما همان متنی را که در چندین سایت است را دارید سایت شما بزرگتر به نظر نخواهد آمد زیرا مطالب تکراری مجازات میشوند. کمتر استفاده کردن از مطالب تکراری که در صفحات دیگر سایت ها وجود دارند بهتر است اما این موارد همیشه ممنوع نشدهاند به عنوان مثال دایرکتوریهای مقاله و سایتهای آینهای وجود و رونق دارند.

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – افزودنیهای بصری

1. Javascript

اگر عاقلانه استفاده شوند آسیبی نمیرسانند. اما اگر محتوای اصلی خود را بوسیله Javascript نمایش میدهید ممکن است برای رباتها بسیار مشکل باشد که آنرا دنبال کنند این قطعا به رتبهبندی سایت شما آسیب میزند.

2. تصاویر در متن

داشتن سایتی که تنها متن دارد خسته کننده است اما داشتن تصاویر زیاد و بدون هیچ متنی نیز یک اشتباه است برای SEO، معمولا تگ <alt> از توصیف یک تصویر ارائه میشود اما آن را با کلمات کلیدی و اطلاعات نامربوط پر نکنید.

3. پادکستها و فیلمها

پادکستها و فیلمها با تمام ویژگیهای غیر متنی بیشتر و بیشتر در حال محبوب شدن هستند. موتورهای جستجو نمیتوانند آنها را بخوانند بنابراین اگر متون بیان شده در پادکستها و ویدئوها را نداشته باشید توسط موتورهای جستجو فهرست نمیشوند.

4. عکس به جای لینکهای متنی

استفاده از تصاویر به جای لینکهای متنی بد است مخصوصا زمانی که شما تگ <alt> را پر نکردهاید. اما حتی اگر تگ <alt> را هم پر کنید نمیتوانید حروف بزرگ، زیر خط دار و لینک سایز ۱۶pt را داشته باشید. بنابراین استفاده از تصاویر برای جهتیابی در صورتی ممکن است که واقعا برای طرحهای گرافیکی سایت شما حیاتی باشد.

5. قاب، فریم، چهارچوب

قابها برای SEO بسیار بسیار بد هستند. از آنها استفاده نکنید مگر در مواقعی که بسیار ضروری باشد.

6. جلوه، برق زدن

رباتها فهرستی برای محتوای فیلمهای فلش ندارند. بنابراین اگر در سایت خود از Flash استفاده میکنید فراموش نکنید که توصیف متنی به آن اضافه کنید.

7. صفحه اصلی فلش

خوشبختانه این اپیدمی به نظر میرسد که به پایان رسیده است. داشتن یک صفحه اصلی فلش (گاهی اوقات کل سایت) و بدون هیچ نسخه HTML ای عملا خودکشی SEO است.

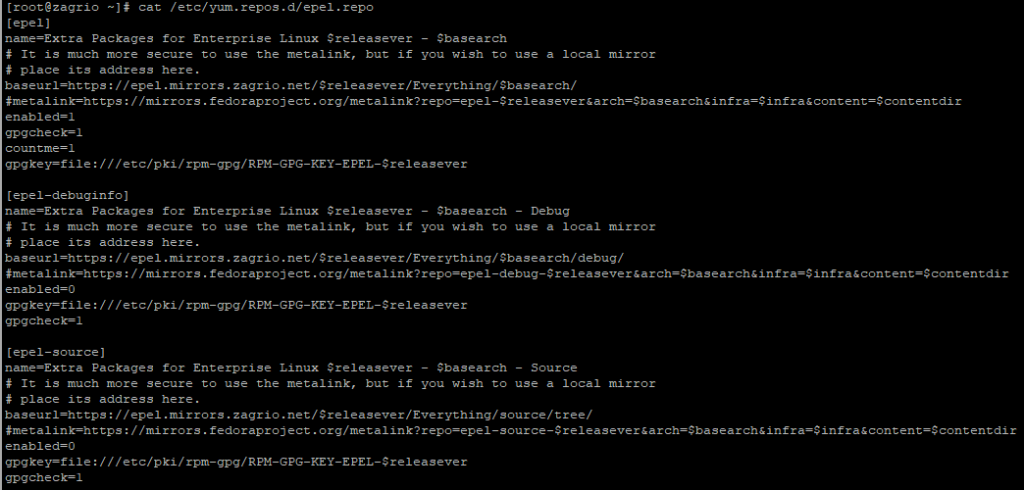

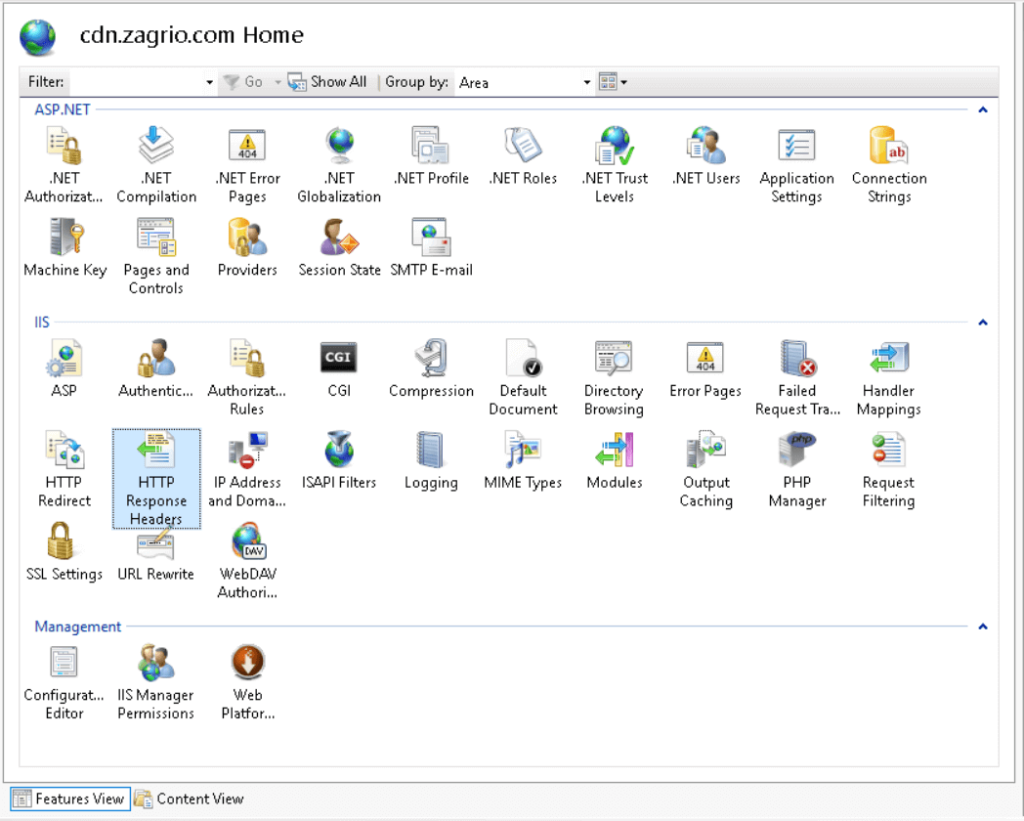

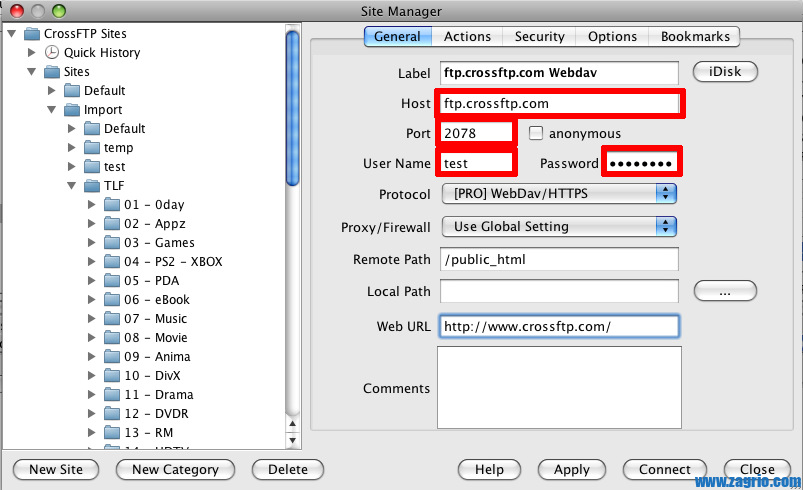

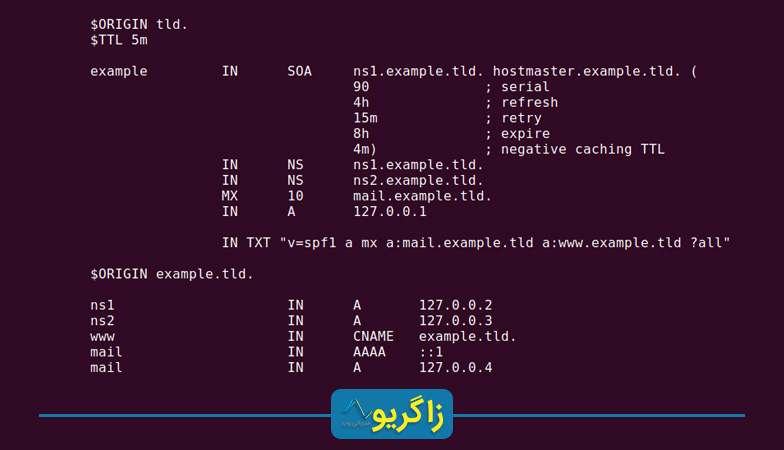

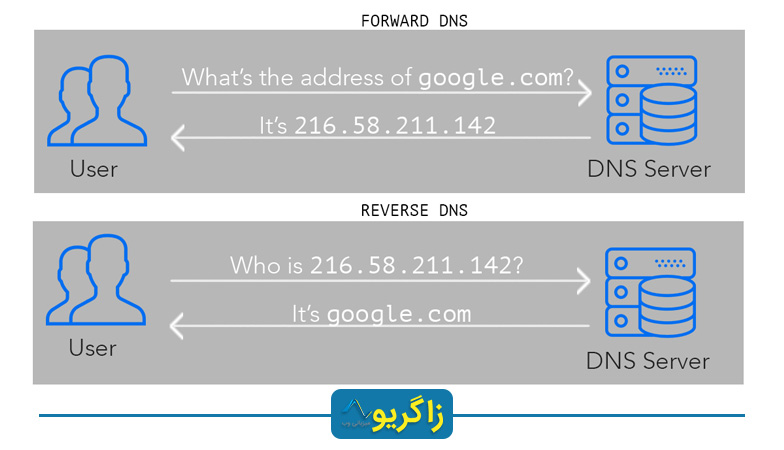

نکاتی برای داشتن سایتی با رتبه بالا در گوگل – دامنه، آدرسها، Webmaster بودن

1. آدرس کلیدواژههای غنی و نام فایلها

این یک فاکتور بسیار مهم است مخصوصا برای Yahoo و Bing که در این خصوص کماکان فعال هستند.

2. دسترسی به سایت

موضوع اساسی دیگر که اغلب نادیده گرفته میشود. اگر سایت (یا صفحات مجزا) به دلیل لینکهای شکسته غیرقابل دسترس هستند یا وجود خطای ۴۰۴ و یا توسط پسورد محافظت شده و یا مناطق و دیگر دلایل مشابه، پس سایت نمیتواند به سادگی در فهرست قرار بگیرد.

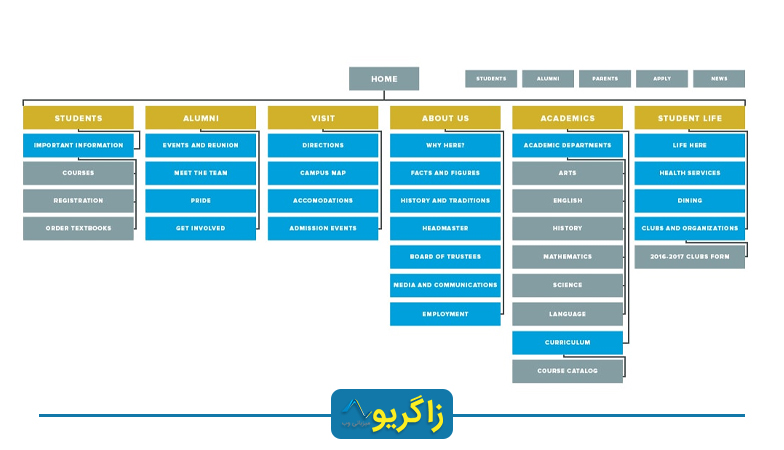

3. نقشه سایت

این فوقالعاده است که نقشه سایت کامل و بروزی داشته باشیم و رباتها آن را دوست دارند. مهم نیست اگر آن نقشه ساده HTML قدیمی باشد یا فرمت خاص نقشه سایت گوگل.

4. اندازه سایت

رباتها سایتهای بزرگ را دوست دارند. بنابراین هر آنچه که بزرگتر است، بهتر است. با این حال، سایتهای بزرگ برای تجربه کاربری غیردوستانه و دشوار میشوند. گاهی اوقات حالتی ایجاد میشود که سایتهای بزرگ به چند سایت کوچکتر تبدیل شوند. از سوی دیگر سایتهایی که رابط و کاربری آنها سخت است، مجازات میشوند، مثلا ۱۰۰۰۰ صفحه دارند بهطوریکه نمیتوانند خود را تقسیم کنند زیرا بزرگتر و بزرگتر میشوند.

5. قدمت سایت

سایتهای قدیمیتر مورد احترام هستند. ایده این است که سایتهای قدیمی از سایتهایی که تازه تاسیس شدهاند و ممکن است به زودی ناپدید شوند قابل اعتمادتر هستند.

6. موضوع سایت

این تنها شامل کلمات URL و عنوان صفحه نیست. موضوع سایت برای رتبهبندی بهتر سایت خیلی مهم است زیرا وقتی سایت سازگار با موضوع باشد از نظر رتبهبندی بالای صفحاتی که مرتبط با موضوع هستند قرار میگیرد.

7. محل فایلها در سایت

محل فایلها در سایت خیلی مهم است و فایلهایی که در ریشه دایرکتوری قرار میگیرند یا در نزدیکی آن قرار دارند نسبت به فایلهایی که ۵ سطح یا بیشتر پایین قرار گرفتهاند، رتبه بهتری دارند.

8. دامنهها در مقابل زیردامنه، دامنههای جداگانه

داشتن یک دامنه جداگانه بهتر است به عنوان مثال به جای داشتن itse.zagrio.com دامنه itse.ir جداگانه ثبت شود. برای ثبت دامنه خود میتوانید در زاگریو به راحتی و با بالاترین امنیت ممکن این کار را انجام دهید.

9. دامنههای سطح بالا (TLD)

همه TLD ها برابر نیستند. TLD هایی هستند که از بقیه بهترند. به عنوان مثال محبوبترین TLD ها com. است که بسیار بهتر از biz. یا ws. یا info. است اما با دامنه های org یا edu برابرند.

10. خط فاصله در URL

خط فاصله بین کلمات در یک URL به افزایش خوانایی در رتبهبندی در SEO کمک میکند. این کار در فاصله بین نام دامنه و بقیه URL استفاده میشود.

مثل: www.zagrio.com/windows-hosting که خوانایی خوبی دارد.

11. طول URL

به طور کلی مهم نیست اما اگر خیلی طولانی باشد ممکن است spam به نظر برسد. بنابراین بهتر است از استفاده بیش از ۱۰ کلمه در URL خودداری شود. ۳ یا ۴ کلمه برای نام دامنه و ۶ یا ۷ کلمه برای بقیه آدرس قابل قبول است.

12. آدرس IP

این گزینه میتواند برای هاستهای اشتراکی مهم باشد یا وقتی که سایت با نام دامنه میزبانی رایگان است. زمانی که یک IP یا همه آدرسهای کلاس C بخاطر اسپمها یا دیگر فعالیتهای غیرقانونی بلاک شدهاند.

13. تبلیغات

رتبهبندی سایت را افزایش میدهد اما تبلیغات به هیچ یک از روشهای رتبهبندی SEO ارتباط ندارد. گوگل قطعا به شما یک رتبهبندی برتر نمیدهد. تبلیغات ممکن است درآمد شما را افزایش دهد اما هیچ ربطی به رتبهبندی در موتورهای جستجو ندارد.

14. لغات رتبهبندی را افزایش میدهد

مشابه با Adsence، لغات هیچ ربطی با رتبهبندی جستجو ندارد. لغات ترافیک سایت شما را بیشتر میکند اما هیچ تاثیری بر روی رتبهبندی سایت شما ندارد.

15. از کار افتادگی میزبانی

از کار افتادگی میزبان به طور مستقیم با قابلیت دسترسی ارتباط دارد زیرا اگر یک سایت به طور مکرر Down شود نمیتواند در فهرست نشان داده شود اما این فاکتوری تنها برای ارائه دهنده میزبان شما است که غیر قابل اعتماد است و آپتایم کمتر از ۹۷-۹۸% دارد.

ما در میزبانی زاگریو حداقل ۹۹% آپتایم سرورها و شبکه را تضمین مینمائیم.

16. URL های پویا

رباتهای عنکبوتی، URL های استاتیک را ترجیح میدهند. هر چند شما بسیاری از صفحات دینامیک را میبینید که در بالاترین وضعیت قرار دارند. URL های طولانی پویا (بالای ۱۰۰ کاراکتر) واقعا بد هستند و بهتر است شما از یک ابزار برای بازنویسی URL های پویا استفاده کنید.

17. شناسه جلسه Sessions

این مورد از URL های دینامیک هم بدتر است. شما نمیتوانید از شناسه جلسه برای اطلاعاتی که مایلید در رباتها فهرست شوند استفاده کنید.

18. توقف در robots.txt

اگر فهرستسازی در یک بخش قابل توجه از سایت ممنوع باشد ممکن است بر دیگر قسمتها که ممنوع نیستند تاثیر بگذارد زیرا رباتهای عنکبوت کمتر به سایت بدون فهرست میآیند.

19. تغییر مسیر (۳۰۱ و ۳۰۲)

وقتی که این عمل به درستی اعمال نشود ممکن است به صفحه مورد نظر که باز نمیشود آسیب بزند یا حتی بدتر، یک تغییر مسیر میتواند وقتی که بازدید کننده بلافاصله به صفحات مختلف میرود به روش “کلاه سیاه” در نظر گرفته شود.